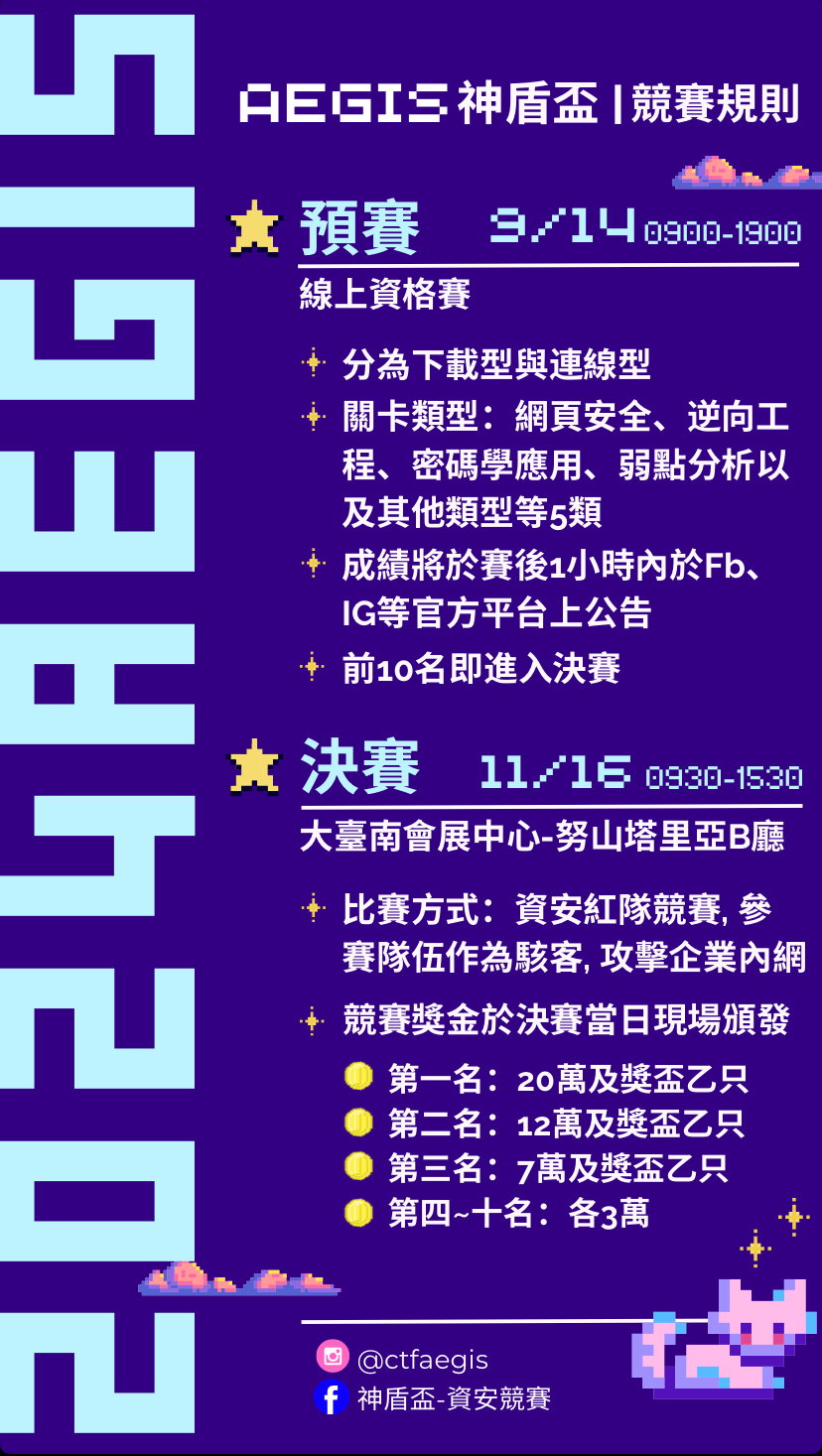

【AEGIS Final 2024】心得文

記錄一下整個過程~

上午 9:00~9:20 報到

上午 9:30 比賽開始

整個報到距離比賽開始只隔了 10 分鐘 有點匆忙

(此時不知道有第零關大魔王的我 還在慢慢把筆電拿出來)

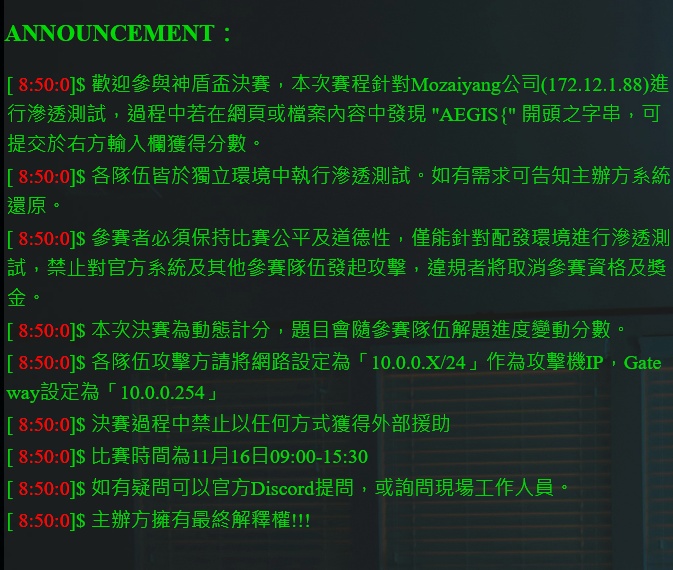

第零關是網路設定題:

1 | 今天 上午 09:15 |

簡單來說他們給了兩個 Gateway

- Wi-Fi

- 用來交 flag 可連外網

- Gateway 192.168.50.1

- 網路線

- 用來連靶機沒有外網

- Gateway 10.0.0.254

然後我的筆電就是連不上計分板 192.168.50.130 ???

當下我也很慌,畢竟比賽已經開始了

令我不解的是後來拿 iPad 出來連 WiFi 也沒辦法連上 192.168.50.130 @@?

最後索性放棄 192 了。因為有隊友可以連上,那就給他交就好了;

192 連外的穩定度似乎也不是很好? 不知道是不是現場很多人連的關係 還是因為那時候還沒設好閘道?

最後採用手機分享 WiFi 連外 + 網路線開打。

不過好像還是有需求,所以用 GPT 生了設定閘道的指令用,用過都說讚XD

1 | Get-NetIPInterface -AddressFamily IPv4 | Select-Object InterfaceAlias, InterfaceIndex, AddressFamily, InterfaceMetric |

Recon(掃描 port、路徑、漏洞 etc.)& 過程紀錄

在我還在處理網路的時候,隊友先掃完了網段了

- 172.12.1.88

- 22 port open for ssh

- 53 port open for bind9

- 5000 port open for http

從 5000 port 進去可以看到更多其他網段

- 172.0.0.55

- 80 port 放了兩個 pwn 題,隊友好像有看了一下感覺不能做,應該就沒人Pwn了

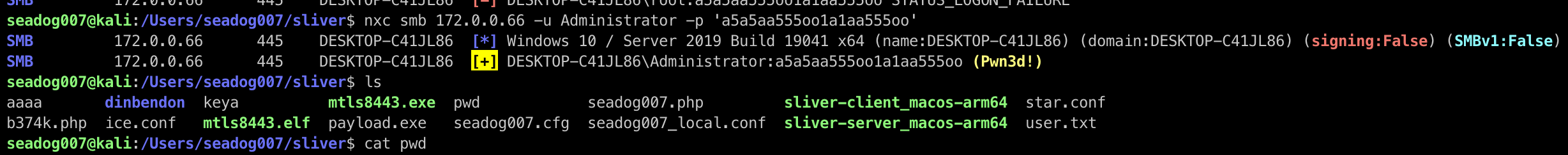

- 172.0.0.66 (Windows)

- 80/tcp open http

- 有個介面可以登入,在這邊打轉不久QQ

- 有地方可以上傳圖片,以為可以上傳 shell 利用 @@

- 445/tcp SMB

- 3389/tcp RDP

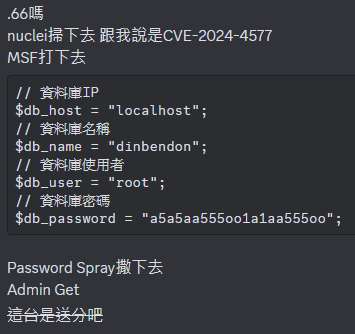

- 這題是 PHP CGI 參數注入弱點 (CVE-2024-4577),桌面有簽到 Flag。

- 網頁模板是 https://github.com/rogeraabbccdd/PHP-Dinbendon.git

- 感謝其他參賽者在 Discord 分享解法:

- 80/tcp open http

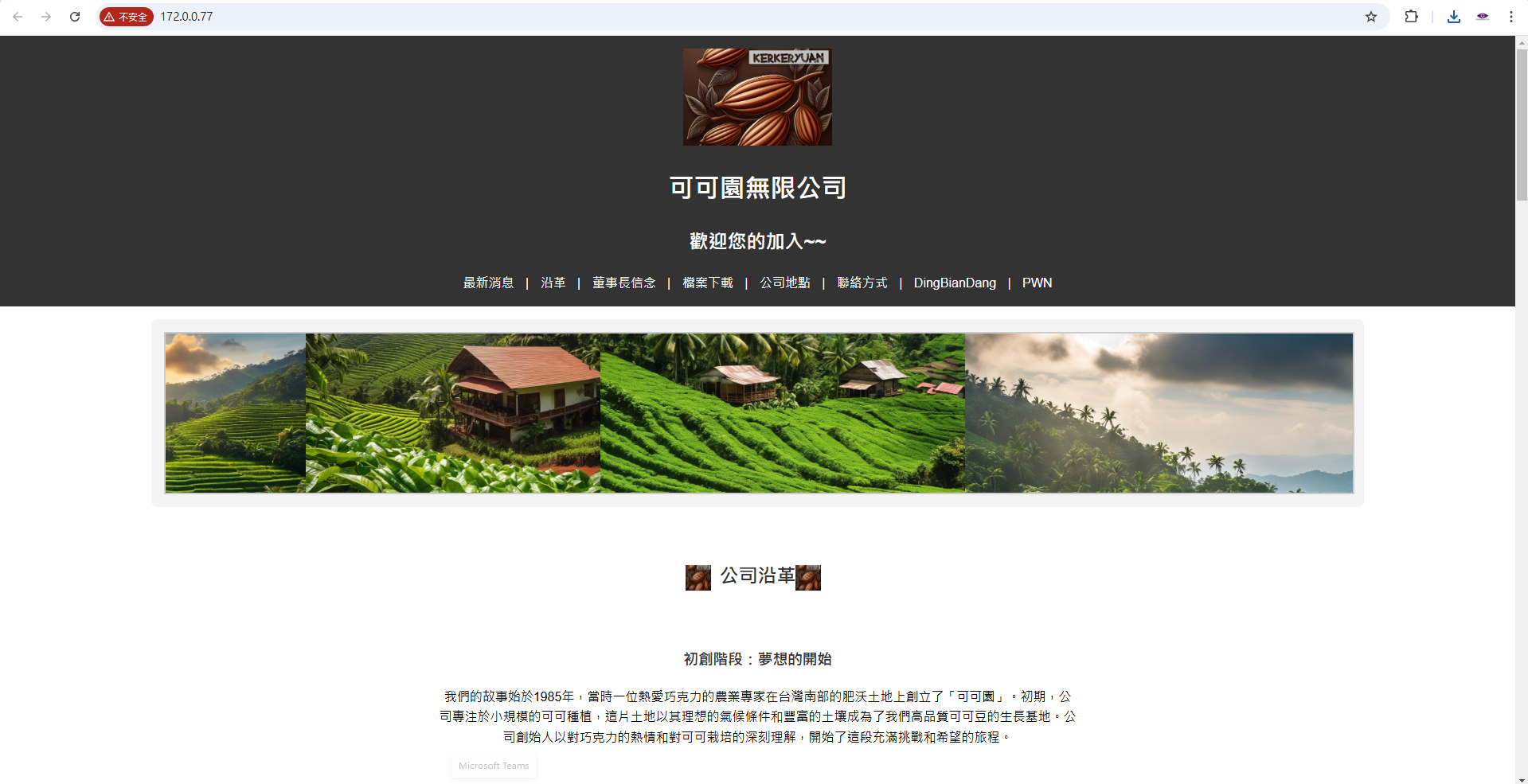

- 172.0.0.77 (Ubuntu)

- 21/tcp open ftp vsftpd 3.0.5

- 然後我們全隊沒有人去碰 ftp server 的樣子,沒有人有經驗QQ

後來用了提示後才有了下面動作:用工具解開後得到 Username1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17$ ftp 172.0.0.77

Connected to 172.0.0.77.

220 (vsFTPd 3.0.5)

Name (172.0.0.77:suifeng0214): anonymous

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> ls

229 Entering Extended Passive Mode (|||35799|)

150 Here comes the directory listing.

drwxr-x--- 2 33 33 4096 Nov 16 22:57 1927dcef9be9dc08f9db488f61a99a2a

drwxr-x--- 2 33 33 4096 Oct 24 13:50 baba327d241746ee0829e7e88117d4d5

drwxr-x--- 2 33 33 4096 Oct 24 13:50 c3a4f325d8282f93c03dfb552d8f358f

drwxr-x--- 2 33 33 4096 Oct 18 10:04 d41d8cd98f00b204e9800998ecf8427e

226 Directory send OK.1

2

3

41927dcef9be9dc08f9db488f61a99a2a -> ncsist

baba327d241746ee0829e7e88117d4d5 -> jay

c3a4f325d8282f93c03dfb552d8f358f -> hjs

d41d8cd98f00b204e9800998ecf8427e ->

- 然後我們全隊沒有人去碰 ftp server 的樣子,沒有人有經驗QQ

- 22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.11 (Ubuntu Linux; protocol 2.0)

- 25/tcp open smtp Postfix smtpd

- 80/tcp open http Apache httpd 2.4.41 (Ubuntu)

- 檔案下載有個手冊,又有個登入介面和上傳下載功能,我又以為會有上傳漏洞QQ

- 後來隊友 xiang1078 用 PDF 編輯,成功把 Username 遮罩移開,密碼則是相同。

出題者:借鏡行政院攻防演練 某行政部門就是這樣被打下來的

- 登進去後,Cookie 可以直接裸改登入中的 User,配合 ftp 拿到的 [Username]/[Username] 成功登入。

- 用 jay 登入,裡面會有 id_rsa,ssh 登入後,有發現裡面有一堆備份檔案,大概知道接下來可能要提權,但是沒有頭緒QQ。

賽後,工作人員說要sudo -l,filter.sh 可以直接修改,flag 在 /root 下。1

2

3

4

5

6jay@kerkeryuan:~$ sudo -l

Matching Defaults entries for jay on kerkeryuan:

env_reset, mail_badpass

User jay may run the following commands on kerkeryuan:

(root) NOPASSWD: /home/jay/script/filter.sh1

2

3

4

5

6

7

8

9

10

11

12

13# filter.sh

#!/bin/bash

# 定義 Web 日誌文件名

logfile="/var/log/apache2/access.log"

# 定義要過濾的 IP 地址

target_ip="127.0.0.1"

# 使用 grep 排除指定 IP 地址的行

grep -v "$target_ip" "$logfile" > /home/jay/backup/IP_list.txt

# backup web log

gzip -c /var/log/apache2/access.log > /home/jay/backup/$(date '+%Y-%m-%d')_access.gz

- 21/tcp open ftp vsftpd 3.0.5

感謝其他參賽者的心得文 <(_ _)>

學到了&撿到的資源OuO

- trello 可以打這種組隊需要同步資訊的比賽

sudo -l好像通常會搭配 GTFOBins 使用- SMB(Server Message Block)協議,TCP 445 port。

SMBv1 容易受到漏洞攻擊。在網路上進行文件、印表機共享、和其他網路資源的存取。

它是 Windows 網路共享 和 Active Directory 環境中不可或缺的組成部分。 - seadog007: 資安比賽的冒險之旅 Slide

這次可能會用到的工具

- nuclei

- Metasploit Framework,簡稱(MSF)

- Potatos - Windows 提權